reversing.kr의 easy crack 문제풀이

별다른 힌트 없이 문제를 클릭하게 되면 바로 파일이 다운로드 됩니다.

exe파일을 실행하면,

이런 창이 뜨고 박스 안에 아무 문자열을 입력 했을 때

맞지 않는 패스워드라고 뜹니다.

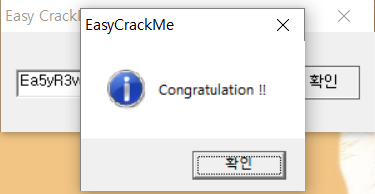

정확한 패스워드를 입력해야 플래그 값을 찾을 수 있을 것 같습니다.

우선 실행파일로 IDA로 열어 보겠습니다.

구조를 확인하면 왼쪽은 패스워드를 맞췄을 때, 오른쪽은 틀렸을때 이동하게 됩니다.

이걸 주소와 함께 보자면,

틀렸을 때 이동하는 주소 부부은 loc_401135 로 위 코드에서 이쪽으로 이동하는 부분을 찾아주면 됩니다.

loc_401135 를 클릭하고 위로 올리면 동일한 주소에 노란색 하이라이트가 생겨 보기 쉬워집니다.

jnz short loc_401135 이 코드 전을 잘 살펴보면 패스워드를 비교하는 명령어들을 알 수 있습니다.

위에서 부터 jnz short loc_401135 전 코드를 확인해보면,

cmp [esp+68h+var_63], 61

좌우를 비교해서 틀리면 jnz short loc_401135 코드가 실행됩니다.

[esp+68h+var_63] 의 값이 0x61 이여야 합니다.

두번째,

push offset a5y ; "5y"

세번째,

mov esi, offest aR3versing ; "R3versing"

마지막,

cmp [esp+68h+String], 45h

String -> 0x45 : E

var_63 -> 0x61 : a

a5y -> 5y

aR3versing -> R3versing

'study > CTF' 카테고리의 다른 글

| [CTF] pwanable.kr_passcode (PLT와 GOT 개념 정리) (0) | 2020.06.12 |

|---|---|

| [CTF] suninatas.com_web02 (0) | 2020.04.23 |

| [CTF]wargame.kr_img recovery (0) | 2020.04.02 |

| [CTF] pwnable.kr_collison (0) | 2020.03.31 |

| [CTF] pwnable.kr _fd (0) | 2020.03.31 |